¿Qué es la seguridad de aplicaciones web?

La seguridad de aplicaciones web es fundamental para todos los negocios. Más información las vulnerabilidades comunes de aplicaciones web y la forma de mitigarlas.

Objetivos de aprendizaje

Después de leer este artículo podrás:

- Más información sobre los conceptos básicos de la seguridad de aplicaciones web

- Explorar las vulnerabilidades de aplicaciones web más frecuentes

- Entender los métodos habituales de mitigación de amenazas

Copiar enlace del artículo

¿Qué es la Seguridad de aplicaciones web?

La seguridad de aplicaciones web es un componente básico de cualquier negocio basado en la web. La naturaleza global de Internet expone a las propiedades web a ataques de diferentes ubicaciones y con diversos niveles de escala y complejidad. La seguridad de aplicaciones web se ocupa específicamente de la seguridad de los sitios, aplicaciones y servicios web, como las API.

¿Cuáles son las vulnerabilidades más habituales en la seguridad de las aplicaciones web?

Los ataques contra aplicaciones web varían desde la manipulación de bases de datos atacadas hasta la interrupción de redes a gran escala. Exploremos algunos de los métodos habituales de ataque o de los "vectores" que se aprovechan con más frecuencia.

- Cross site scripting (XSS) - XSS es una vulnerabilidad que permite que un atacante inyecte scripts del lado del cliente en una página web con el objetivo de acceder a información importante, hacerse pasar por el usuario o engañar al usuario para que revele información importante.

- Inyección de código SQL (SQi) - SQi es un método en el cual un atacante se aprovecha de las vulnerabilidades por el modo en el que una base de datos ejecuta consultas de búsqueda. Los atacantes utilizan SQi con el objetivo de conseguir acceso a información no autorizada, modificar o crear nuevos permisos de usuario, o manipular o destruir datos confidenciales.

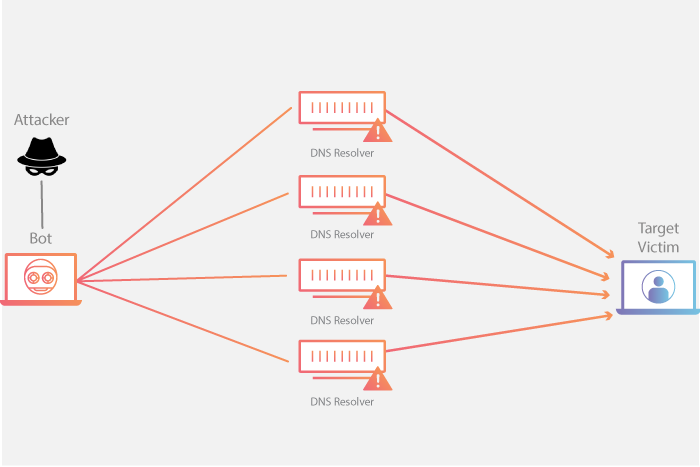

- Ataques de denegación de servicio (DoS) y ataques de denegación de servicio distribuido (DDoS) - mediante una variedad de vectores, los atacantes pueden sobrecargar un servidor determinado o su infraestructura circundante con diferentes tipos de tráfico de ataque. Cuando un servidor ya no es capaz de procesar de manera efectiva las solicitudes entrantes, empieza a funcionar más lento y acaba por negar las solicitudes entrantes de usuarios legítimos.

- Corrupción de memoria - la corrupción de memoria se produce cuando se modifica de forma involuntaria una ubicación en la memoria, que puede acabar causando un comportamiento inesperado en el software. Los agentes maliciosos intentarán detectar y aprovecharse de la corrupción de memoria mediante inyecciones de código o ataques de desbordamiento de búfer.

- Desbordamiento de búfer - El desbordamiento de búfer es una anomalía que se produce cuando el software introduce datos en un espacio definido en la memoria que se conoce como búfer. Desbordar la capacidad del búfer provoca que las ubicaciones de memoria adyacentes se sobrescriban con datos. Se puede aprovechar este comportamiento para inyectar código malicioso en la memoria, lo que puede generar una vulnerabilidad en la máquina objetivo.

- Falsificación de petición en sitios cruzados (CSRF, por sus singlas en inglés) - La falsificación de petición en sitios cruzados implica engañar a una víctima para que realice una petición que utilice su autenticación o autorización. Al aprovecharse de los privilegios de la cuenta de un usuario, un atacante puede enviar una petición que se haga pasar por el usuario. Una vez que la cuenta de un usuario se haya visto comprometida, el atacante tiene la capacidad de filtrar, destruir o modificar datos importantes. Suelen ser un objetivo habitual las cuentas con privilegios altos, como las de administradores o ejecutivos.

- Violación de datos - A diferencia de los vectores de ataque específicos, violación de datos es un término general que hace referencia a la divulgación de información confidencial o delicada debido a acciones maliciosas o a un error. Se puede considerar una violación de datos desde unos pocos registros de valor hasta la divulgación de millones de cuentas de usuario.

¿Cuáles son las prácticas recomendadas para mitigar las vulnerabilidades?

Para proteger las aplicaciones web de usos malintencionados conviene seguir los siguientes pasos: usar soluciones de cifrado actualizadas, solicitar una autenticación adecuada, ejecutar siempre parches para solucionar vulnerabilidades y contar con soluciones eficaces de desarrollo de software. Es un hecho que hasta el entorno de seguridad más eficaz tendrá vulnerabilidades que aprovecharán los atacantes más inteligentes, por ello se recomienda el uso de una estrategia de seguridad holística.

Se puede mejorar la seguridad de las aplicaciones web implementando soluciones de protección contra ataques DDoS, a la capa de aplicación y al DNS:

WAF: protegido contra ataques de capa de aplicación

Un firewall de aplicaciones web o WAF ayuda a proteger una aplicación ante tráfico HTTP malicioso. Mediante la colocación de una barrera de filtración entre el servidor atacado y el atacante, el WAF puede proteger ante ataques como la falsificación de sitios cruzados, el cross site scripting y la inyección de código SQL. Más información sobre el WAF de Cloudflare.

Mitigación de DDoS

Los ataques de denegación de servicio distribuido (DDoS) son un método muy utilizado para interrumpir una aplicación web. Cloudflare consigue mitigar los ataques DDoS con distintas estrategias, tales como la eliminación de los ataques de tráfico volumétrico en nuestro perímetro y el uso de nuestra red Anycast para enrutar adecuadamente las solicitudes legítimas sin interrumpir el servicio. Descubre cómo Cloudflare puede ayudarte a proteger una propiedad web de ataques DDoS.

Seguridad DNS - Protección DNSSEC

El sistema de nombres de dominio o DNS es como la guía telefónica de Internet y representa el modo en el que una herramienta de Internet, como un navegador web, busca el servidor correcto. Los agentes maliciosos intentarán interceptar este proceso de solicitud de DNS mediante envenenamiento de caché de DNS, ataques en la ruta de acceso y otros métodos que interfieran con el ciclo de vida de búsqueda de DNS. Si el DNS es la guía telefónica de Internet, entonces DNSSEC es el identificador de llamadas que no se puede falsificar. Explora cómo puedes proteger una búsqueda de DNS con Cloudflare.

Ventas

- Ventas a empresas

- Conviértete en socio

- Comunícate con el departamento de ventas:

- +1 (650) 319 8930

Amenazas habituales

- Ataques en ruta

- Ataque de fuerza bruta

- Ataque de desbordamiento de búfer

- Scripting entre sitios

- Falsificación de solicitud entre sitios

- Inyección de código SQL

- Ataque de ingeniería social

- Ataque de modalidad phishing

- Vulnerabilidad de día cero

- ¿Qué es el ransomware?

- Ransomware como servicio (RaaS)

- Supply Chain Attacks

Recursos de VPN

Glosario de seguridad

- Meltdown/Spectre

- Carga malintencionada

- Prueba de penetración

- ¿Qué es el "swatting"?

- ¿Qué es BGP?

- Secuestro BGP

- ¿Qué es la inspección HTTPS?

- ¿Qué es una API?

- Seguridad de la API

- Información sobre amenazas

- Protección integral

- ¿Qué es un punto de conexión?

- Seguridad de los puntos de conexión

- ¿Qué es un NGFW?

- Ransomware Ryuk

- Ransomware Maze

- Ransomware WannaCry

- Prevenir ataques de ransomware

- Movimiento lateral

- Seguridad IoT

- Vector de ataque

- Petya y NotPetya

- Llamada API

- Punto final de la API

- Datos en reposo

Navegación del centro de aprendizaje

- Inicio centro de aprendizaje

- Centro de aprendizaje DDoS

- Centro de aprendizaje DNS

- Centro de aprendizaje CDN

- Centro de aprendizaje de rendimiento

- Centro de aprendizaje sin servidor

- Centro de aprendizaje SSL

- Centro de aprendizaje de bots

- Centro de aprendizaje de nube

- Centro de aprendizaje para la gestión de acceso

- Centro de aprendizaje de la capa de red

- Centro de aprendizaje de privacidad

- Centro de aprendizaje de transmisión de vídeo

- Centro de Aprendizaje de Seguridad del Correo Electrónico